Lektion Strukturanalyse

Lernziele

- Was ist die Strukturanalyse und wie nutzen wir dieses Ergebnis?

- Welche Vorlagen kann ich nutzen?

- Wie gehe ich beim Ausfüllen vor?

- Welche Fallstricke gibt es?

Das Bundesamt für Sicherheit- und Informationstechnik, kurz BSI, hat einen Standard für Informationssicherheit entwickelt. Als IT-Grundschutz wird ein Vorgehensweise zum Identifizieren und Umsetzen von Sicherheitsmaßnahmen der unternehmenseigenen Informationstechnik bezeichnet.

Erster Schritt dieser Vorgehensweise ist die Strukturanalyse, an die eine entsprechende Risiko- und Schutzbedarfsanalyse folgt.

Strukturanalyse

Zunächst erfassen wir Gesamtheit von infrastrukturelle, organisatorischen und technischen Komponenten, die der Informationsverarbeitung dienen. Hierfür ist die gesamte IT einer Institution oder auch einzelne Bereiche zu erfassen, die durch organisatorische Strukturen (z. B. Abteilungsnetz) oder gemeinsame IT-Anwendungen (z. B. Personalinformationssystem) gegliedert sind. Insbesondere sind die folgenden Aspekte zu berücksichtigt:

- die vorhandene Infratsruktur wie Gebäude, Büro’s,

- die organisatorischen und personellen Rahmenbedingungen

- eingesetzte vernetzte und nicht-vernetzte IT-Systeme,

- die Kommunikationsverbindungen zwischen den IT-Systemen und nach außen,

- IT-Anwendungen.

Download und Ablage

Mit Hilfe der nachfolgende Vorlage ist die Strukturanalyse schnell und einfach durchführbar. Starte den Download des Dokumentes und lege es ab in einem geschützten Bereich deines IT-Netzwerkes.

Bemerkung: Dieses Dokument dient als zentrale Datenerfassung für alle späteren Schritte insbesondere der Anlage der Datenschutzdokumentation und der Risikoanalyse. Bitte nimm dir Zeit zur sorgfälltigen Befüllung der Daten.

Zum Ausfüllen fülle die jeweilgen Rubriken aus und markiere die Checkbox, wenn die Option für dich zutrifft. Starte zunächst mit dem Unternehmenszweck. An dieser Stelle ist es noch einmal wichtig dir klarzumachen, welchen Zweck dein Unternehmen oder dein Verein erfüllt. Was sind deine Kernpunkte und aus welchem Grund speicherst du Daten ab.

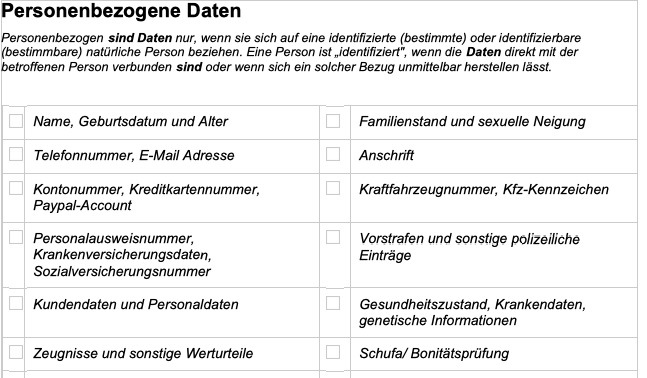

Hinweis dazu: Laut DSGVO ist es verboten personenbezogene Daten zu speichern, wenn nicht ein Grund vorliegt, der dem Unternehmenszweck dient! Besonderen Wert solltest du auf die Befüllung der personenbezogenen Daten legen, da du hieraus erste ERkenntnisse gewinnen wirst, ob du besonders schützenswerte Informationen speicherst, für die es besondere Schutzmaßnahmen bedarf. Zudem ist es wichtig die

Fallstricke: Bitte nimm dir auch Zeit insbesondere deine Hardwarekomponenten und deren Verknüpfungen wie verwendete Server, Router, Rechner oder auch Firewalls zu erfassen. Es gilt im Folgeschritt die Schwachstellen zu identifizieren. Solltest du hier Schwierigkeiten haben, wende dich bitte an einen entsprechenden Fachmann oder kontaktiere mich.

Zusammenfassung

Du hast gelernt was eine Strukturanalyse ist. Mit ihrer Hilfe hast du folgende Skizziert:

- Unternehmenszweck

- personenbezogenen Daten

- deine IT-Komponenten und deren Verknüpfungen

- gebäudetechnische Besonderheiten

- Grobe Pakete für deine datenverarbeitenden Prozesse

Die Strukturanalyse dient als Datenbasis für die DSGVO-konforme Dokumentation und eine Risikoanalyse.